Résumé Exécutif

Le modèle SOAR (Security Orchestration, Automation and Response), longtemps présenté comme le cœur de l’automatisation du SOC, entre aujourd’hui dans une phase d’obsolescence accélérée.

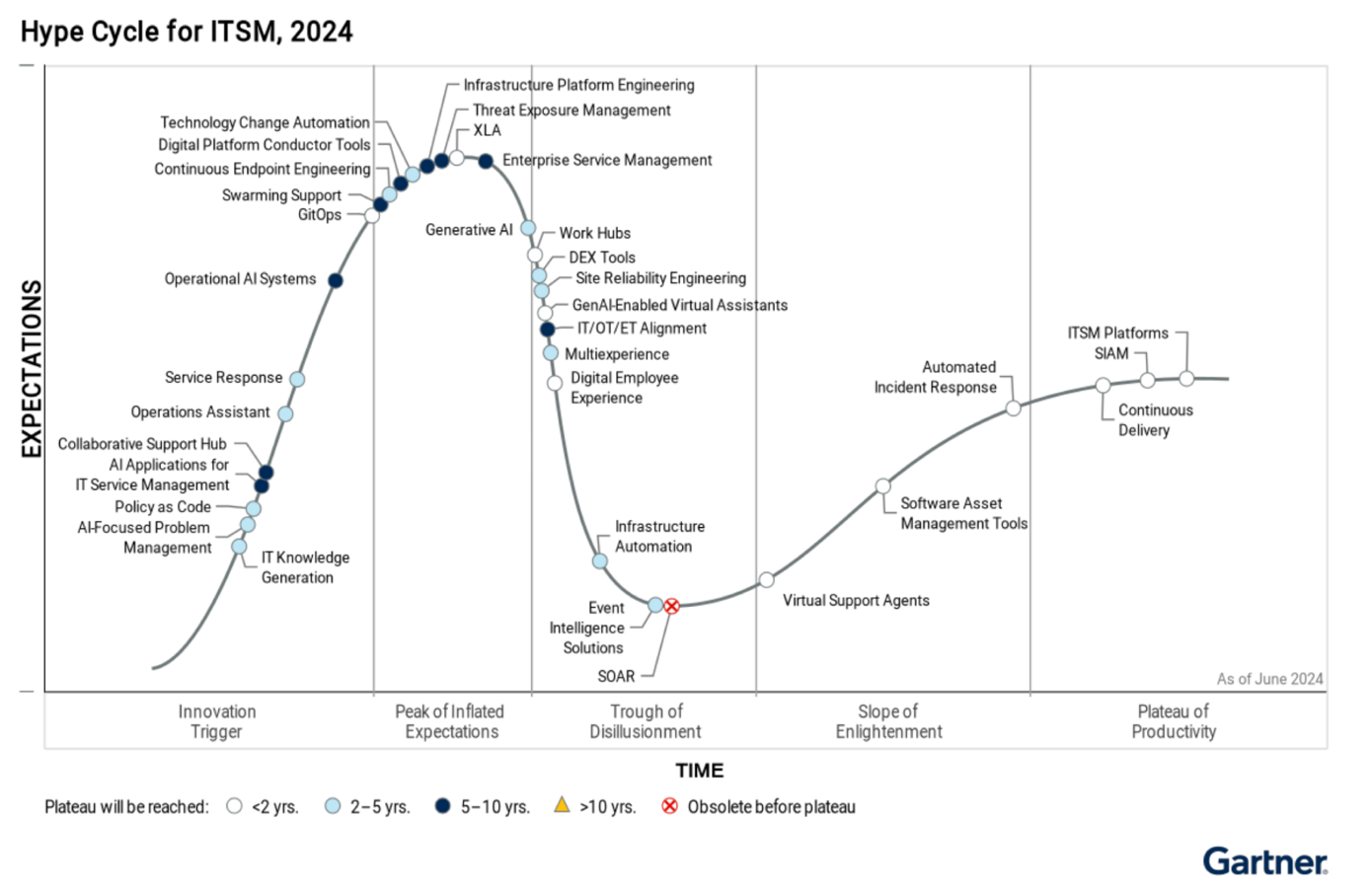

En 2024, Gartner l’a classé “obsolete before plateau”, signalant que le marché n’a pas atteint sa maturité avant d’être dépassé par des architectures plus intégrées : SIEM/XDR augmentés, CTEM (Continuous Threat Exposure Management) et agents IA spécialisés.

Cet article présente les raisons structurelles de cette évolution et les alternatives opérationnelles à privilégier pour les organisations cherchant à moderniser leur posture de sécurité.

1. Qu'est-ce qu'un SOAR ?

Le SOAR a été conçu pour automatiser et orchestrer les réponses aux incidents à travers des playbooks, afin de réduire le MTTR (Mean Time To Respond) et de standardiser les actions du SOC.

Le principe : lorsqu’un événement est détecté par le SIEM, le SOAR exécute automatiquement une série d’étapes préconfigurées : enrichissement d’alertes, ouverture de tickets, isolement d’un poste, blocage d’adresse IP, notification des analystes.

Son ambition initiale : remplacer les gestes manuels par des workflows automatisés, accroître la productivité, et réduire la dépendance aux compétences rares en cybersécurité.

Pendant un temps, cette promesse a semblé tenable : une orchestration transversale capable de transformer le SOC en “centrale d’exécution cyber”.

2. Le modèle SOAR : promesse et réalité

Les premiers cas d’usage visaient des incidents à faible criticité et forte récurrence : phishing, détection EDR, alertes réseau simples.

Mais l’extension à des scénarios complexes s’est révélée difficile : chaque intégration exige des connecteurs API spécifiques, des scripts adaptés, et une maintenance continue.

Les bénéfices réels observés :

- Gains de 30 à 40 % sur le MTTR dans des cas d’usage basiques.

- Réduction de la charge sur les analystes de niveau 1.

- Standardisation des procédures de réponse.

Cependant, selon les données recueillies par plusieurs éditeurs et cabinets, moins de 25 % des SOC exploitent plus de 50 % des capacités de leur SOAR après 18 mois d’intégration.

L’écart entre promesse et réalité s’est creusé : le coût de possession (TCO) a souvent dépassé les bénéfices opérationnels.

3. Pourquoi le SOAR s'essouffle ?

3.1. Classement Gartner : “Obsolete before plateau”

Ce classement traduit un constat global : le modèle SOAR n’a pas trouvé son équilibre entre automatisation et contextualisation.

Les organisations ont rencontré des freins d’adoption : complexité de déploiement, rigidité des workflows, dépendance à des experts scripting.

Dans les faits, l’innovation s’est déplacée vers les couches d’orchestration intégrées aux SIEM et aux XDR modernes.

3.2. Concurrence des SIEM/XDR intégrés

Les SIEM nouvelle génération (Splunk, Microsoft Sentinel, Chronicle, QRadar, etc.) et les XDR intègrent désormais des modules d’automatisation nativement : création de playbooks visuels, déclencheurs conditionnels, intégration directe avec les sources de télémétrie.

Résultat : la valeur du SOAR comme couche intermédiaire s’efface. Les organisations n’ont plus besoin d’un outil tiers pour exécuter des actions automatisées ; tout est déjà embarqué.

3.3. Rigidité et dette technique

Les playbooks SOAR sont statiques : ils supposent des flux connus et prévisibles.

Or, les environnements hybrides et multiclouds produisent des incidents de plus en plus dynamiques, aux dépendances multiples.

Les mises à jour permanentes des API tierces imposent une maintenance coûteuse.

Au lieu d’alléger les SOC, le SOAR a ajouté une couche d’ingénierie supplémentaire.

4. Limites structurelles du SOAR

4.1. Complexité d’intégration

Chaque connecteur API doit être testé, sécurisé, et versionné.

Une simple mise à jour d’un EDR ou d’un firewall peut invalider des playbooks entiers.

La maintenance devient un projet à part entière.

4.2. Manque de contextualisation

Le SOAR agit selon des règles statiques. Il ne “comprend” pas le contexte de la menace, ni la criticité métier de l’actif impacté.

Cela génère des faux positifs exécutés automatiquement, et donc un risque opérationnel accru.

4.3. ROI limité

Entre licence, intégration, et maintenance, le coût global dépasse souvent plusieurs centaines de milliers d’euros.

Les gains en efficacité sont concentrés sur des cas d’usage répétitifs.

Peu de directions peuvent justifier un tel investissement dans une logique de transformation globale du SOC.

5. Les alternatives au SOAR

Les alternatives au SOAR : vers un modèle intégré et intelligent

5.1. Orchestration native dans les SIEM/XDR

Les plateformes modernes embarquent des capacités d’automatisation natives :

- Workflows visuels basés sur des triggers d’événements.

- Scripts Python/Logic Apps sans infrastructure tierce.

- Intégration directe des actions EDR, IAM, M365, Cloud.

Ces orchestrations “intra-plateforme” suppriment la dépendance à un moteur SOAR externe, tout en améliorant la résilience et la gouvernance.

Elles s’inscrivent dans un modèle de SOC unifié, où la corrélation, la détection et la réponse partagent la même couche analytique.

5.2. CTEM : Continuous Threat Exposure Management

Le CTEM, concept promu par Gartner depuis 2023, étend la logique de sécurité au-delà de la réaction.

Il consiste à évaluer en continu les surfaces d’exposition, en reliant vulnérabilités, actifs et scénarios d’attaque exploitables.

Cette approche transforme la posture de sécurité : au lieu d’attendre l’incident, l’entreprise agit sur sa surface d’exposition en temps réel.

Dans ce contexte, l’automatisation ne porte plus seulement sur la réponse, mais sur la réduction proactive du risque.

5.3. Agents IA et SOC augmentés tels que Socrate.pro

L’émergence des agents IA spécialisés marque un tournant : ces modèles orchestrent des actions non plus selon un script, mais selon un raisonnement contextuel.

Ils croisent les logs, la topologie, les priorités métier et les modèles de menace pour proposer — voire exécuter — des réponses adaptées.

Exemples :

- Suggestion d’isolement intelligent d’un endpoint selon sa criticité.

- Enrichissement automatique d’un IOC avec score de confiance.

- Génération de rapports d’incident en langage naturel.

Ces agents réduisent la dépendance aux playbooks figés et offrent une capacité d’adaptation continue, indispensable dans un SOC moderne.

6. Retours du terrain

Les retours clients convergent :

- Les projets SOAR demandent en moyenne 12 à 18 mois pour atteindre une maturité minimale.

- Moins d’un tiers des organisations parviennent à automatiser plus de 20 % de leurs cas d’usage réels.

- Les SOC ayant migré vers des orchestrations natives ou des agents IA observent des gains de vitesse de traitement de 2 à 3 fois.

Les équipes sécurité préfèrent désormais investir dans la convergence SOC/SIEM/XDR et la supervision augmentée, plutôt que dans une brique isolée d’automatisation.

7. Implications pour les directions COMEX et CISO

Pour un décideur, la question n’est plus “faut-il un SOAR ?” mais “quelle architecture de détection-réponse maximisera mon ROI ?”.

Les priorités se redéfinissent autour de :

- Agilité : adaptation en temps réel aux environnements hybrides.

- Efficience : automatisation native, sans dette d’intégration.

- Conformité : traçabilité et auditabilité de chaque action automatisée.

- Pérennité : compatibilité avec les architectures cloud-first et IA-native.

Dans ce paradigme, les alternatives au SOAR ne sont pas des remplaçants, mais une évolution logique vers un SOC unifié, orchestré, et contextuel.

La direction doit piloter cette transition en coordonnant DSI, RSSI et data engineering, afin de transformer la sécurité en levier de performance et non en silo technique.

8. Les points clés à retenir

- Le SOAR est officiellement classé “obsolete before plateau” par Gartner (2024).

- Les freins d’adoption sont liés à la complexité, au coût et à la rigidité des playbooks.

- Les SIEM/XDR modernes intègrent nativement les fonctions d’orchestration.

- Le CTEM offre une posture proactive fondée sur la mesure du risque d’exposition.

- Les agents IA permettent une automatisation adaptative, contextualisée et explicable.

Le futur du SOC est IA-native, intégré et orienté résultat.

SOAR Hype Cycle (Gartner 2024)

FAQ

Le SOAR est-il totalement dépassé ?

Non, il conserve un intérêt ponctuel dans des environnements legacy ou fortement cloisonnés. Mais son rôle se réduit à des fonctions d’orchestration spécialisées.

Quelles sont les meilleures alternatives au SOAR ?

Les orchestrations intégrées dans les SIEM/XDR, complétées par une approche CTEM et des agents IA décisionnels, représentent aujourd’hui la voie la plus durable.

Quel ROI attendre d’une migration ?

Une réduction de 50 % du MTTR et un gain moyen de 30 % sur la charge analyste, grâce à la suppression des couches d’intégration.

Quelles recommandations pour un COMEX ?

Prioriser l’architecture intégrée, investir dans la gouvernance de données et la traçabilité, aligner les outils sur la norme ISO 27001 et anticiper la convergence entre analyse, décision et exécution IA-native.

SOAR en 2025 : obsolescence, limites et alternatives